大型集團企業IT信息化安全架構規劃設計方案

大型集團企業IT信息化安全架構規劃設計方案

一、引言

1.1 背景與目標

隨著數字化轉型的深入,大型集團企業的業務復雜度、數據量及系統互聯程度日益提升。網絡安全威脅也變得更加隱蔽和高級。本方案旨在設計一套適應未來發展的、統一的、主動防御的IT信息化安全架構,以保障集團核心業務連續性與數據資產安全,支撐企業戰略發展。

1.2 設計原則

- 整體性與統一性:構建覆蓋全集團、貫穿IT系統全生命周期的統一安全框架。

- 主動防御與縱深防御:結合預防、檢測、響應與恢復,建立多層防護體系。

- 合規與業務融合:確保符合國家法律法規與行業標準,并與業務流程緊密結合。

- 可擴展與可持續:架構具備彈性,能適應技術演進與業務拓展。

二、安全架構總體設計

2.1 核心框架:三層四域模型

我們的安全架構基于經典的“管理、技術、運維”三層結構,并覆蓋“網絡、主機、應用、數據”四個核心安全域。

- 管理層:建立集團統一的安全治理委員會、策略體系與合規管理體系。

- 技術層:部署物理安全、網絡安全、終端安全、應用安全及數據安全等技術防護手段。

- 運維層:建立集中的安全運營中心(SOC),實現7x24小時監控、分析、響應與處置。

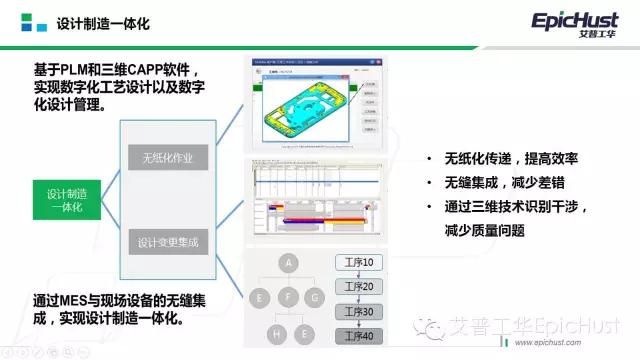

2.2 與信息系統集成的融合設計

IT信息化安全不是孤島,必須深度融入計算機信息系統集成的每個環節:

- 規劃與設計階段:進行安全需求分析,將安全要求作為系統設計的強制性約束。

- 開發與集成階段:推行安全開發生命周期(SDLC),對第三方組件與API接口進行嚴格的安全評估。

- 部署與實施階段:遵循最小權限原則進行網絡分段與系統配置,并對集成后的系統進行滲透測試。

- 運維與管理階段:通過統一的運維平臺,對集成的各類系統(如ERP、CRM、SCM)進行集中化安全策略管理和日志審計。

三、關鍵技術領域規劃

3.1 邊界與網絡安全

- 部署下一代防火墻(NGFW)、入侵防御系統(IPS)實現南北向流量精細化管控。

- 采用軟件定義邊界(SDP)或零信任網絡訪問(ZTNA)模型,替代傳統VPN,實現“從不信任,始終驗證”。

- 對內部網絡進行微分段,控制東西向流量,防止橫向滲透。

3.2 終端與主機安全

- 部署統一的終端檢測與響應(EDR)平臺,覆蓋所有服務器與員工終端。

- 實施嚴格的補丁管理、端口與服務最小化策略。

- 推廣虛擬化與容器安全方案,保護云化基礎設施。

3.3 應用與數據安全

- 在應用集成過程中,強制實施代碼安全審計、Web應用防火墻(WAF)及API安全網關。

- 構建以數據為中心的安全防護體系,包括數據分級分類、加密(傳輸中/靜止中)、脫敏、數據防泄露(DLP)及用戶與實體行為分析(UEBA)。

3.4 身份與訪問安全

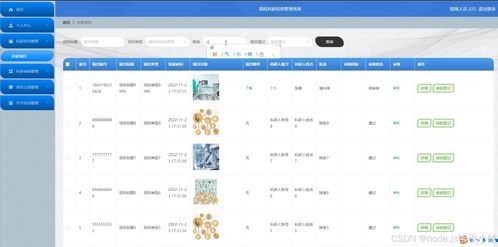

- 建立集團統一的身份管理與訪問控制(IAM/IGA)平臺,實現所有集成系統的單點登錄(SSO)與統一權限管理。

- 全面推行多因素認證(MFA),對關鍵系統和數據訪問進行強化認證。

四、安全運營與管理體系

4.1 安全運營中心(SOC)建設

- 集成各安全域與業務系統的日志與告警,利用安全信息與事件管理(SIEM)平臺進行關聯分析。

- 建立標準化的安全事件響應流程(IRP)與應急預案,并定期演練。

- 結合威脅情報,實現威脅的主動狩獵(Threat Hunting)。

4.2 持續合規與風險管理

- 建立動態的網絡安全風險評估機制,并將其嵌入信息系統集成的項目評審流程。

- 定期開展等級保護測評、風險評估與內部審計。

五、實施路線圖與建議

5.1 分階段實施

- 第一階段(1年內):夯實基礎,統一治理。完成頂層設計,建立SOC雛形,在關鍵網絡區域和核心系統部署基礎防護,啟動IAM建設。

- 第二階段(1-2年):深化防護,全面覆蓋。推廣零信任架構,實現終端安全全覆蓋,深化數據安全能力,完善應用安全體系。

- 第三階段(長期):智能運營,主動進化。基于AI/ML實現安全自動化響應,構建自適應安全能力,形成安全閉環。

5.2 對信息系統集成項目的關鍵建議

- 設立安全門禁:在集成項目的每個關鍵里程碑設置安全評審節點。

- 供應商安全評估:將安全能力作為選擇系統集成商與軟件供應商的核心考核指標。

- 統一技術標準:制定集團統一的系統接口安全規范、加密算法標準等,確保集成系統的安全性一致性。

六、

本規劃方案為大型集團企業構建了一個層次清晰、技術先進、運營高效且與信息系統集成深度耦合的主動防御安全體系。通過分步實施,將有效提升集團整體網絡安全水位,為數字化轉型和業務創新提供堅實可靠的安全基石。

安全是發展的前提,架構是安全的藍圖。

如若轉載,請注明出處:http://www.mobaitech.cn/product/65.html

更新時間:2026-01-20 21:15:46